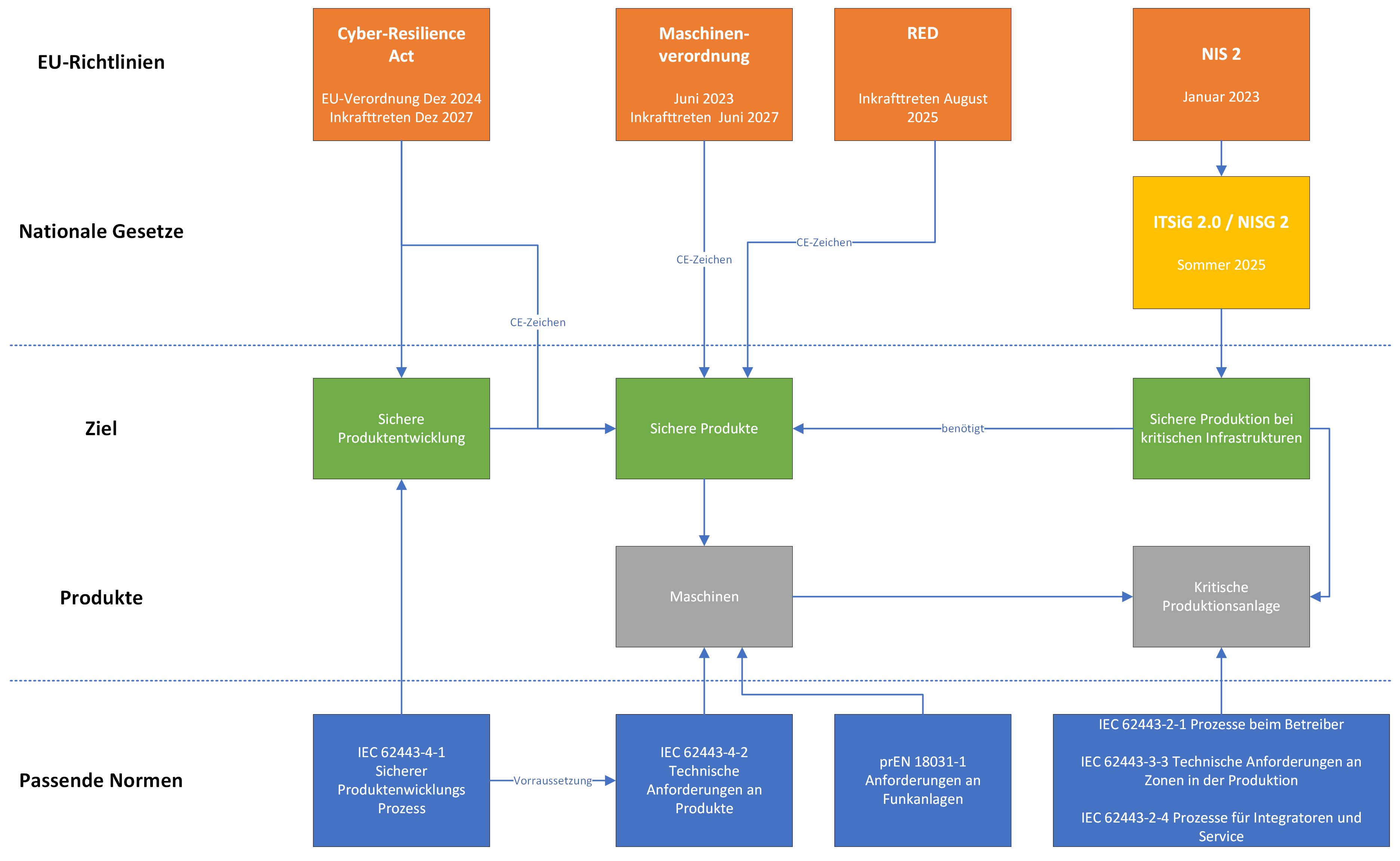

In den derzeit aktiven und noch kommenden Richtlinien und Verordnungen der EU wird verstärkt Cyber Security in der Industrie (OT-Security) gefordert. Die Vorgaben selbst sind oftmals allgemein formuliert, beziehungsweise geben kein konkretes Vorgehen vor, um auf alle betroffenen Branchen anwendbar zu sein. Jedoch kann bei der konkreten Umsetzung auf die internationale Normenreihe IEC 62443 zurückgegriffen werden, die eine universelle Methodik im Bezug auf viele Bereiche der industriellen OT-Cyber Security vorgibt. Auf dieser Seite erhalten Sie einen Überblick zu der IEC 62443 und inwiefern diese zur Umsetzung der verschiedenen EU-Vorgaben eingesetzt werden kann.

Der Aufbau der IEC 62443

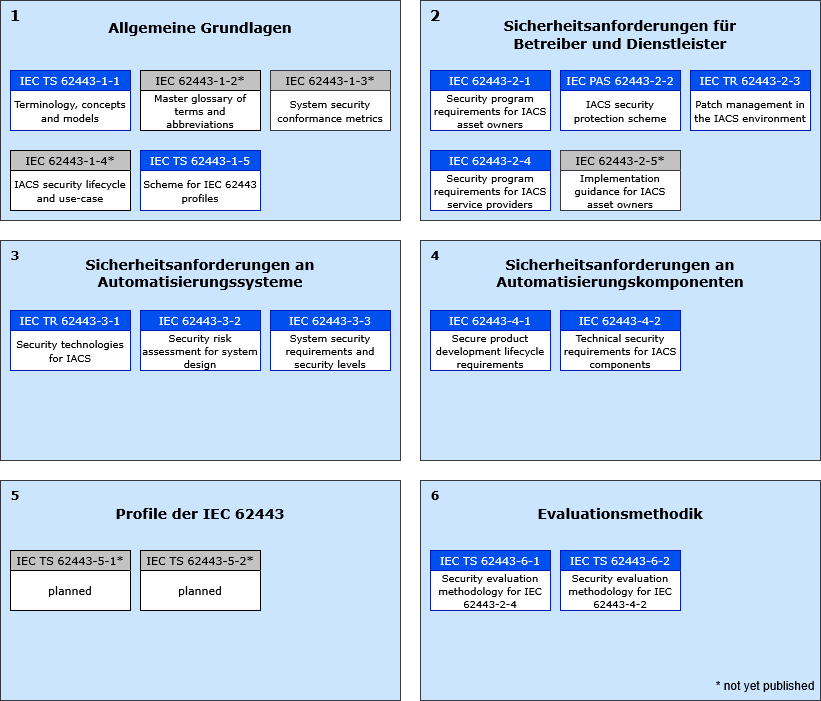

Um die Bedeutung der IEC 62443 und damit die Einsatzmöglichkeiten in Bezug auf die Forderungen der EU zu verstehen, werden die einzelnen Teile der Norm hier kurz aufgezeigt und erklärt. Grundsätzlich besteht die IEC 62443 aus 6 verschiedenen Normenteilen, wie im unteren Bild aufgezeigt.

Wie im Bild zu erkennen, sind viele der einzelnen Normen noch nicht veröffentlicht, obwohl die Norm seit über 20 Jahren erstellt wird. Dies zeigt, wie umfangreich und weitreichend die IEC 62443 ist. Ursprünglich wurde die IEC 62443 mit dem Gedanken verfasst, dass diese Cyber Security-Konzepte und -Maßnahmen speziell für Industrielle Kontrollsysteme (IACS - Industrial Automation and Control Systems) definiert. Allerdings ist die Normenreihe so allgemein entworfen, dass sie in der Industrie generell eingesetzt werden kann und auch erfolgreich eingesetzt wird.

Die Normenteile 1, 5 und 6 sind noch nicht, beziehungsweise nur zu einem geringen Anteil veröffentlicht worden, weshalb diese hier nur kurz angesprochen werden:

Die Normen im ersten Teil IEC 62443-1 beschäftigen sich mit den Grundlagen, beispielsweise Begriffserklärungen, auf welchen die weiteren Normenteile aufbauen. Der Normenteil IEC 62433-5 soll spezifische Security-Anforderungen und die Umsetzung der daraus hervorgehenden Maßnahmen für einzelne Profile definieren. Diese Profile, welche verschiedene Branchen repräsentieren, werden in IEC 62443-1-5 festgelegt. In Teil IEC 62443-6 werden Evaluationsmethodiken definiert, wie die Umsetzungen der konzeptionellen und technischen Anforderungen aus den Teilen IEC 62443-2-4 und IEC 62443-4-2 strukturiert getestet werden kann.

IEC 62443-2: Cyber Security beim Betreiber und Integrator

Die IEC 62443-2 legt Anforderungen an den Betreiber von industriellen Systemen und Anlagen fest.

Hierbei werden in Teil 2-1 vor allem Prozesse beim Betreiber selbst gefordert, die sicherstellen, dass der Umgang mit seinem Asset cybersicher ist. So wird in Teil 2-3 der sichere Patch-Vorgang festgelegt, wobei sich diese Anforderungen nicht nur auf den Betreiber beschränken, sondern auch Ansprüche an den Herausgeber des Patches stellen. In Teil 2-4 wird festgelegt, welche Forderungen der Betreiber von einem von ihm beauftragten Service Provider verlangen muss.

IEC 62443-4: Cyber Security beim Hersteller und Komponenten

Der Normenteil IEC 62443-4 betrifft die Sicherheit bei Herstellern von Komponenten, die für die Integration in Systeme und Anlagen konzipiert wurden.

In Teil 4-1 wird der sichere Entwicklungsprozess beschrieben, welcher notwendig ist, um sichere Komponenten herzustellen. Hierin werden Anforderungen an Prozesse von der Konzeption und Entwicklung von Komponenten gestellt bis hin zur Überwachung von deren Sicherheit während ihrem Lebenszyklus. Eine Zertifizierung entsprechend der IEC 62443-4-1 ist möglich und gilt als Voraussetzung zur Zertifizierung der entwickelten Komponenten nach der IEC 62443-4-2. Dieser zweite Teil gibt konkrete technische Ansprüche an die Komponenten vor, deren Erfüllung die Einordnung in verschiedene Security-Level vorgibt. Je sicherer eine Komponente ist, desto höher ist deren Security-Level (SL 0 – SL 4).

IEC 62443-3: Cyber Security bei Anlagen

Normenteil IEC 62443-3 stellt Anforderungen an aktive Systeme und gilt somit als die Vereinigung von Teil 2 (Betreiber) und Teil 4 (Hersteller).

Hierbei besonders hervorzuheben ist Teil 3-2, in welchem die sichere Planung von Anlagen und Systemen beschrieben wird. Darin hat die Aufteilung des Systems anhand eines Zonenkonzepts hohe Bedeutung. In der Umsetzung wird so das ganze System in

mehrere Zonen aufgeteilt, deren Sicherheitsanforderungen nochmals gesondert voneinander betrachtet werden. Anhand des beschriebenen risikobasierten Ansatzes werden den Zonen sowohl Security-Levels zugewiesen und davon ausgehend entsprechende Security-Maßnahmen definiert. Diese Security-Level reichen wie in Normenteil IEC 62443-4-2 von SL 0 bis SL 4, wobei deren entsprechende Anforderungen in Teil 3-3 definiert sind. Zur Anwendung ist hierbei essenziell, dass nur Komponenten mit entsprechend gleichem oder höheren Security-Level in den jeweiligen Zonen verwendet werden dürfen. Als Beispiel: Wenn ich definiert habe, dass eine meiner Zonen Security-Level 3 erfüllen soll, dürfen darin nur Komponenten verbaut werden, die nach IEC 62443-4-2 Security-Level 3 oder 4 erfüllen.

Die Umsetzung der EU-Vorgaben durch die IEC 62443

Wie aufgeführt, ist die IEC 62443 sehr umfangreich und deckt viele Bereiche der industriellen (OT) Cyber Security vom Hersteller bis zum Betreiber ab. Dadurch können im speziellen viele der EU-Vorgaben, die in den kommenden Jahren aktiv werden, bearbeitet und umgesetzt werden. In folgendem Abschnitt finden Sie wie die IEC 62443 bei den anstehenden Richtlinien und Verordnungen hilft:

Cyber Resilience Act - CRA

Da der CRA-Vorgaben an Hersteller stellt, die in Zukunft relevant sein werden, um die CE-Konformität seines Produktes zu erfüllen, wird hierbei der (Hersteller-)Teil IEC 62443-4 betrachtet. Im speziellen können hierbei Teile des sicheren Entwicklungsprozesses (IEC 62443-4-1) angewandt werden, um Anforderungen des CRA zu erfüllen. Sowie im Cyber Resilience Act die Betrachtung von Cyber-Bedrohungen und -Risiken gefordert wird, liefert der beschriebene sichere Entwicklungsprozess die Methodik, um genau diese an einzelnen Produkten durchführen zu können. Weiterhin sind im Teil 4-1 auch Vorgehensweisen enthalten, um die im CRA geforderte Infrastruktur zur Meldung von Schwachstellen, bereitstellen zu können. Eine Pflicht zur kompletten Umsetzung des sicheren Entwicklungsprozesses nach IEC 62443-4-1 oder einer Zertifizierung danach besteht auf Grundlage des CRA nicht.

- Kontaktieren Sie uns, um den CRA schnell und strukturiert zu erfüllen

NIS 2

Die in der NIS 2-Richtlinie geforderten Maßnahmen zum Schutz von kritischen Infrastrukturen können durch die Anwendung von den Normenteilen IEC 62443-2 und IEC 62443-3 umgesetzt werden. Hierbei können Betreiber ihre Prozesse anhand der in IEC 62443-2-1 beschriebenen Methodik definieren, um die NIS 2-konforme Prozessinfrastruktur zu schaffen. Sollten kritische Anlagen durch die Hilfe von Integratoren aufgesetzt werden, können die Betreiber durch die IEC 62443-2-4 die entsprechenden Prozesse bei ihrem Integrator verlangen. Integratoren selbst können hierbei die Entscheidung treffen, nicht nur ihre Prozesse anhand des Normenteils 2-4 zu orientieren, sondern eine Zertifizierung anhand dessen anzustreben.

Die Planung und Risikobewertung von kritischen Anlagen, die unter die NIS 2 fallen, können anhand der IEC 62443-3 durchgeführt werden. Das verlangte NIS 2-Zonenkonzept ist durch die Anwendung dieses Normenteils abgedeckt.

- Wir helfen Ihnen NIS 2-konform zu werden und bei der Erstellung Ihres Konzepts

Maschinenverordnung - MVO

In der MVO werden konkrete Ansprüche an Security-Maßnahmen in Maschinen gestellt, welche sich auf die CE-Konformität dieser auswirken. Während die konkrete Umsetzung nicht zwingend anhand der IEC 62443 erfolgen muss, sind diese Maßnahmen in Normenteil 4-2 wiederzufinden und können dementsprechend zielführend angewendet werden. So könnte durch eine entsprechende Zertifizierung nach der IEC 62443-4-2 die Umsetzung dieser MVO-Maßnahmen unwidersprechlich belegen.

- Unser Konzept-Audit erfasst den Stand der Erfüllung der Security-Anforderungen (MVO) von Ihrer Maschine und gibt an, welche Punkte noch fehlen

Radio Equipment Directive - RED

Die ebenfalls CE-relevante RED-Richtlinie fordert Security-Maßnahmen bei Funkanlagen, die mit dem Internet verbunden werden können. Hierbei existiert seit Anfang 2025 eine harmonisierte Norm (EN 18031), durch deren Anwendung die CE-Konformität belegt werden kann. Hierbei ist interessant, dass eine Querverweis-Tabelle die Anforderungen der EN 18031 mit denen der IEC 62443-4-2 vergleicht. Eine Bewertung Ihrer Produkte zur Erfüllung der IEC 62443-4-2, als auch der EN 18031-1 erhalten Sie als Teil unseres Konzept-Audits.

- Wir überprüfen Ihre RED-Konformität und Sie erhalten eine Abdeckungsmatrix und GAP-Analyse